Studie untersucht Gefahren durch kostenlose PDF-Konverter

Wer heute einen PDF-Konverter installiert, könnte morgen ein kompromittiertes System haben – ohne es zu wissen. Was für Nutzer wie ein nützliches Helferlein aussieht, entpuppt sich bei genauerem Hinsehen als potenzielle Backdoor – mit allen Risiken, die moderne Malware mit sich bringt.

Cyberkriminelle nutzen PDF-Konverter als Einfallstor aus

Inhalt dieses Artikels

PDF-Konverter gehören zu den am häufigsten gesuchten Werkzeugen im Internet. Wer schnell ein Dokument umwandeln oder mehrere PDFs zusammenführen möchte, landet oft bei kostenlosen Tools, die mit einem Klick installiert sind. Bereits im September hatte der deutsche Cybersecurity-Anbieter G Data CyberDefense vor Gefahren durch kostenfreie PDF-Bearbeitungssoftware gewarnt. Nun geht ein neuer Forschungsbericht dem Thema tiefer auf den Grund.

Die Untersuchung der Experten des deutschen IT-Dienstleisters Controlware zeigen: Hinter vermeintlich harmlosen PDF-Programmen wie »ConvertMate«, »CrystalPDF«, »Easy2Convert«, »PDFSpark«, »PowerDoc« oder »PdfClick« verbergen sich zunehmend professionelle Kampagnen, die darauf ausgelegt sind, Malware unauffällig in Systeme einzunisten.

Dem Bericht der Security-Experten zufolge vertrauen viele Nutzer den Tools, weil sie alltägliche Probleme lösen. Allerdings nutzen Cyberkriminelle genau diese Erwartungshaltung aus. Mithilfe perfekt gestalteter Websites, Suchmaschinenoptimierung und geschickt platzierter Online-Werbung schaffen es die Angreifer, ihre Fake-Programme unter die Top-Suchergebnisse zu bringen. Was wie ein legitimer PDF-Konverter aussieht, ist in Wahrheit oft ein trojanisches Pferd.

Täuschend echt und sehr gefährlich

Besonders perfide ist die Professionalität, mit der die Fake-Tools auftreten. Modernes Design, gefälschte Bewertungen und seriöse Sprache sollen Nutzer die Skepsis nehmen. Dabei kommen die Fake-Tools oft professioneller daher, als die von Enthusiasten oder Einzelpersonen angebotenen, echten Tools.

Einige Programme nutzen den Beobachtungen der Controlware-Experten zufolge sogar echte Code-Signaturen, die normalerweise als Vertrauensmerkmal gelten. Dass viele dieser Zertifikate inzwischen wieder zurückgezogen wurden, zeigt, wie konsequent die Täter ihre Tarnung anpassen und erneuern.

Nach der Installation entpuppen sich die Programme als deutlich aktiver, als es ein PDF-Konverter sein sollte. Im Hintergrund richten sie geplante Tasks ein, die regelmäßig versteckte Updater starten und verschlüsselt mit entfernten Servern kommunizieren. Diese Kommunikation folgt klaren Mustern und umfasst häufig eine eindeutige Gerätekennung, die im System abgelegt wird. Die Analyse legt nahe, dass die Tools jederzeit zusätzliche Schadsoftware nachladen könnten – ein Risiko, das weit über typische Adware hinausgeht.

Entfernen entfernt oft nichts

Ein weiterer Trick der Angreifer sind die Fake-Uninstaller. Zwar präsentieren die Tools eine klassische Deinstallationsroutine, tatsächlich wird jedoch lediglich der Programm-Shortcut gelöscht.

Die bösartigen Komponenten bleiben im System aktiv, inklusive der geplanten Tasks, die weiterhin Kontakt zu externen Servern halten. Nutzer, die glauben, das Programm entfernt zu haben, wiegen sich so in falscher Sicherheit.

Browser unter Kontrolle, Cloud-Dienste im Hintergrund

Zu den analysierten Tools gehören Varianten, die Browser-Einstellungen manipulieren, Suchmaschinen hijacken oder Nutzer zum Installieren fragwürdiger Chrome-Erweiterungen drängen. Eine der untersuchten Erweiterungen verschafft sich weitreichende Rechte: Sie kann Daten auf jeder besuchten Website lesen und verändern. Aus Datenschutzsicht ist das ein Albtraum.

Bemerkenswert ist auch, wie die Tools ihre Grundfunktion anbieten. Viele nutzen den kostenpflichtigen Dienst »CloudConvert« im Hintergrund, um echte PDF-Konvertierungen zu liefern. Keines der Programme zeigt übrigens Werbung an oder generiert Einnahmen auf anderem Wege. Der kostenlose Dienst am Nutzer dient offenbar nur dazu, Vertrauen zu schaffen und den wahren Zweck zu verschleiern.

Ein Ökosystem der Täuschung

Die Ermittler stellten fest, dass sich viele der Fake-Tools denselben Hintermännern zuordnen lassen. Gemeinsame Domains, identische Download-Seiten, ähnliches Pop-up-Verhalten und überlappende Werbekonten weisen auf ein zusammenhängendes Netzwerk hin. Hinzu kommt, dass manche der beteiligten Domains bereits zuvor mit Adware oder sogar dateiinjizierenden Malware-Familien in Verbindung standen.

Die meisten der untersuchten Tools ähneln sich technisch stark. »PDFSpark« sticht jedoch durch abweichende Versionen und Infrastruktur hervor. Dies könnte den Experten zufolge darauf hindeuten, dass die Kampagne wächst, sich diversifiziert oder mit anderen Akteuren verschmilzt.

Warum die Angriffe so gefährlich sind

Das Gefährliche an den untersuchten PDF-Konvertern ist nicht nur die Tatsache, dass sie Schadcode einschleusen. Es ist die schiere Unauffälligkeit. Viele der Tools verhalten sich über Wochen hinweg normal und liefern genau das, was sie versprechen: PDF-Konvertierungen. Erst viel später kann sich ein zweiter Angriffsvektor öffnen, der kaum noch mit dem ursprünglichen Download in Verbindung gebracht wird.

Diese langfristige Strategie macht klassischen, reaktive Sicherheitsmodelle nach Auffassung der Security-Forscher nahezu wirkungslos. Malware, die unerkannt über Monate im System verharrt und nur bei Bedarf aktiviert wird, stellt eine ernsthafte Bedrohung für Unternehmen wie auch für Privatanwender dar.

Wie man sich schützen kann

Nutzer sollten PDF-Tools niemals über Anzeigen oder wahllose Google-Suchen installieren. Unternehmen sollten stattdessen geprüfte interne Lösungen bereitstellen. Adblocker, Tracking-Schutz und allgemeine Vorsicht bei Software aus unbekannten Quellen sind grundlegende Maßnahmen, die vielen dieser Angriffe die Grundlage entziehen können.

Security-Verantwortlichen in Unternehmen empfehlen die Autoren des Berichts aktives Threat Hunting. Nur wer verdächtige Muster im System proaktiv suche, etwa unerwartete geplante Tasks oder verschlüsselte Verbindungen zu unbekannten Domains, könne solche Angriffe.

Weitere Artikel

Führungswechsel bei Kyocera und TA Triumph-Adler

Der Geschäftsführer der TA Triumph-Adler Gruppe Christopher Rheidt übergibt sein Amt zum 1. April an Dietmar Nick, CEO von Kyocera Document Solutions Deutschland. Rheidt ersetzt Takuya Marubayashi als President von Kyocera Document Solutions Europe Management.

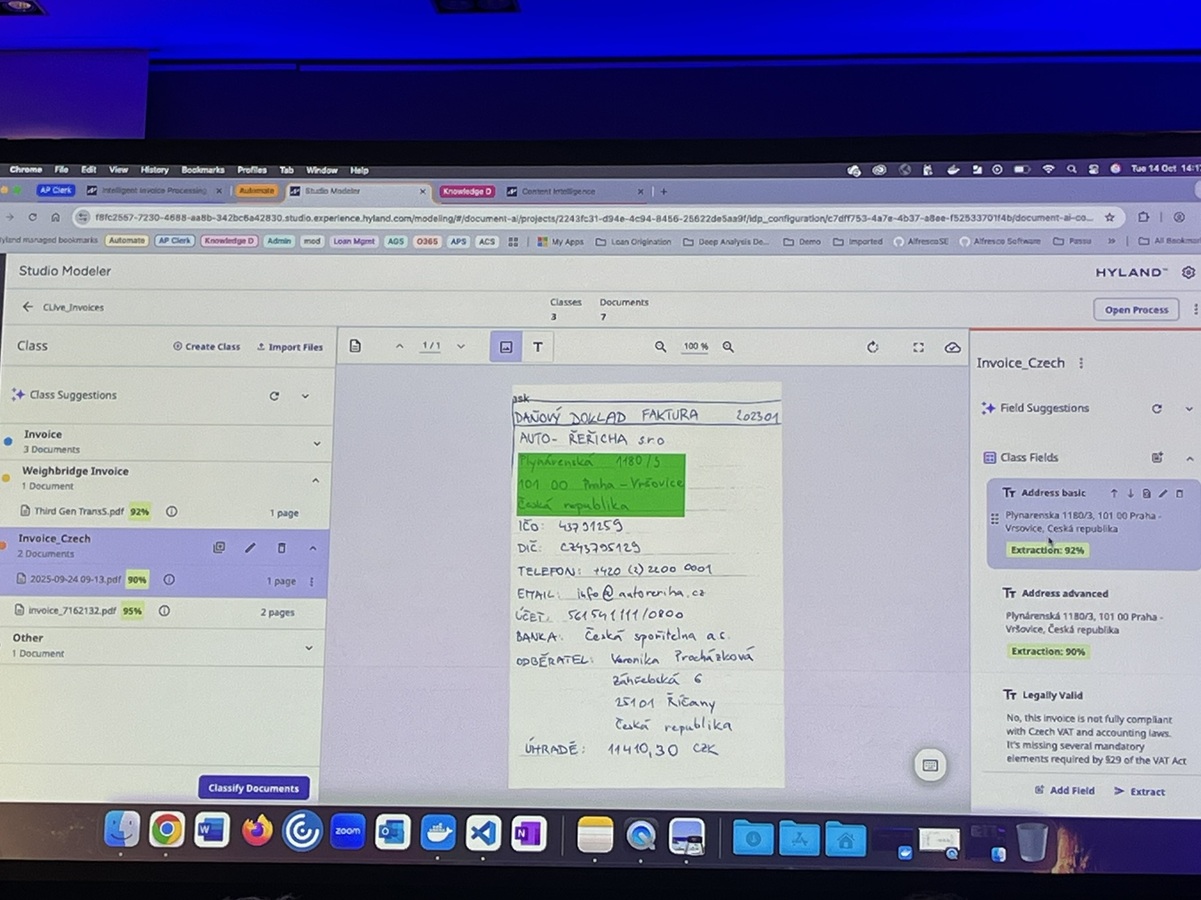

Hyland-Update für agentische Automatisierung

Das aktuelle Quartals-Update von Hyland liefert KI-Verbesserungen für Automatisierungs- und Erfassungslösungen. Außerdem bringt es Leitungssteigerungen und Vereinfachungen für die ECM-Plattformen Alfresco und Nuxeo.